Alkalmazásvédelem

Az alkalmazásvédelem fő területei azok az alkalmazások és rendszerek, amelyekre a legnagyobb kockázatot jelentik a támadások. A megfelelő alkalmazásvédelemi megoldások segítségével azonban ezek az alkalmazások is hatékonyan védhetők.

Webalkalmazások védelme

Az internetes támadások gyakran érintik azokat az alkalmazásokat, amelyeket a felhasználók a böngészőjükön keresztül használnak, így ezek védelme kiemelten fontos.

Mobilalkalmazások védelme

A mobilalkalmazások használata egyre elterjedtebb, ezért az alkalmazásvédelemnek kiemelt figyelmet kell fordítania a mobilalkalmazások védelmére is.

Felhőalkalmazások védelme

Az alkalmazásvédelemnek az utóbbi időben kiemelt figyelmet kell fordítania a felhőalkalmazások védelmére is. Az egyre gyakoribb felhőalapú megoldások használata miatt fontos, hogy ezek az alkalmazások is védettek legyenek.

Hálózati alkalmazások védelme

A hálózati alkalmazások védelme kiemelt terület, mivel ezek az alkalmazások gyakran célkeresztben vannak a támadásokkal szemben.

Automatizált védelmi megoldások

Az alkalmazásvédelem fejlődésekor egyre inkább előtérbe kerülnek az automatizált védelmi megoldások, amelyek képesek a gyors és hatékony reakcióra a támadásokkal szemben.

Vállalati központi AAA megoldás

Egységes központi felhasználó azonosítás és jogosultságkezelés minden médiára: vezeték, WiFi és VPN esetében. A Vállalati központi AAA megoldás (AAA az Authentication, Authorization and Accounting kifejezés rövidítése) egy olyan biztonsági megoldás, amely lehetővé teszi a felhasználók azonosítását, hozzáférés-kezelést és az adatforgalom nyomon követését a vállalati hálózaton belül. Az AAA megoldások fontos részét képezik a vállalati hálózat biztonságának, mivel lehetővé teszik a hálózatba belépő felhasználók azonosítását és jogosultság-kezelését. Az AAA megoldások segítségével a vállalatok hatékonyan kezelhetik a hálózati hozzáférések szabályait, szintjeit és jogosultságait, biztosítva a hálózat biztonságát. A Vállalati központi AAA megoldásokat gyakran használják a nagyvállalatok, az állami intézmények, a pénzügyi intézmények és más nagy szervezetek, ahol a hálózati biztonság kiemelt fontosságú.

Azonosítás

(Authentication): Megvalósítja a felhasználók azonosítását a hálózaton belül, és ellenőrzik azok jogosultságait a hálózat használatára.

Hozzáférés-kezelés

(Authorization): Lehetővé teszi a hálózati jogosultságok kezelését a felhasználók számára, hatékonyan kezelik a felhasználók hozzáférési jogosultságait a hálózat különböző részeihez.

Adatforgalom követés

(Accounting): Az adatforgalom hálózaton belüli nyomon követésével ellenőrzik a felhasználók által elérhető adatokat, szolgáltatásokat és erőforrásokat.

Hálózatbiztonság

A határvédelmi megoldások olyan biztonsági rendszerek, amelyek védelmet nyújtanak a hálózatokon belüli és kívüli támadásokkal szemben. A határvédelmi megoldások kulcsfontosságúak az informatikai biztonság szempontjából, és széles körben használják a vállalatokban, hogy megvédjék a hálózatukat a biztonsági fenyegetésekkel szemben. Határvédelmi és belső szegmentációs megoldásokat leggyakrabban különböző NGFW és IPS megoldásokkal nyújtunk, legyen szó hátárvédelmi, vagy adatközponti megoldásról, a vállalat székhelyén, távoli irodában, ipari környezetben, vagy akár a publikus felhőben.

Védelem

Lehetővé teszik a hálózatok védelmét a külső támadásokkal szemben, például a hackerek által indított támadásokkal. Ilyenek a DDOS és Phising és a célirányos adatlopási kisérletek.

Belső fenyegetések

A hálózat védelme kiterjed a belső fenyegetésekkel szemben is, például a jogosulatlan belépésekkel, a rosszindulatú programokkal, a vírusokkal és a malware-ekkel szemben.

Hálózatfelügyelet

A hálózatok folyamatos felügyelete megoldja, az események és a támadások naplózását, amely segíti a hálózat biztonság fenntartását és a biztonsági incidensek kezelését.

Cisco Identity Service Engine (ISE)

A Cisco Identity Service Engine (ISE) egy olyan hálózati biztonsági megoldás, amely a hálózati eszközök és felhasználók azonosítását, hozzáférés-kezelését és fenntartását teszi lehetővé.

Az ISE segítségével a vállalatok hatékonyabban tudják kezelni a hálózati hozzáférések biztonságát és megőrizni a bizalmas adatok védelmét. Az ISE előnyös azoknak a vállalatoknak, amelyeknél magas szintű hálózati biztonsági követelmények vannak, például az egészségügyi vagy a pénzügyi szektorban, vagy az olyan nagyvállalatoknál, amelyeknek sok felhasználója és hálózati eszköze van.

Hálózati eszközök és felhasználók azonosítása

Segít a vállalatoknak hatékonyabban kezelni a hálózati hozzáféréseket, megakadályozni a jogosulatlan hozzáféréseket és megvédeni a bizalmas adatokat.

Hozzáférés-kezelés

Hatékonyan kezeli a hálózati hozzáféréseket, beleértve a felhasználói jogosultságokat, a hozzáférési szinteket és az eszközök engedélyezéseit vagy tiltásait.

Hálózati biztonság

Növeli a hálózati biztonságot a jogosulatlan hozzáférések, a malware támadások és más biztonsági fenyegetések ellen. Az ISE képes felismerni az ilyen fenyegetéseket és megfelelő intézkedéseket tenni azok ellen.

Auditálás és jelentéskészítés

Könnyebbé teszi az auditálást és a jelentések készítését a hálózati hozzáférésekről és eszközökről. Ez segíti a vállalatokat megérteni, hogy kik használják a hálózatot, milyen erőforrásokat használnak és hogyan használják azokat.

Nextgen Tűzfalak

Az NGW ("Next-Generation Firewall") egy olyan tűzfal megoldás, amely a hagyományos tűzfalaknál több funkcióval rendelkezik, és képes több rétegű védelmet biztosítani a hálózatok számára. Az NGW képes az adatforgalom intelligens irányítására, a célorientált védelemre, a felhőalapú védelemre és a központi irányításra.

Az NGFW ("Next-Generation Firewall") az NGW-ből alakult ki, olyan újabb generációs tűzfalat jelent, amely az NGW-hez képest is további funkciókkal rendelkezik. Az NGFW-k képesek az adatforgalom mélyreható ellenőrzésére, az alkalmazások azonosítására és szabályozására, a felhasználók azonosítására és azokhoz kapcsolódó jogosultságok kezelésére, valamint a fenyegetésekre való gyorsabb reagálásra.

Nagyobb biztonság

Szélesebb körű védelmi mechanizmusok miatt, mint például az IDS/IPS (intrusion detection and prevention system) vagy a webfilter, a funkciók kombinálásával nagyobb biztonságot nyújt a hálózat védelmében.

Alkalmazásszintű szűrés

A hálózati forgalom típusainak azonosításával a tűzfal képes szűrni az alkalmazásokat, például a P2P fájlmegosztókat, a VoIP alkalmazásokat és a video streaminget, és a megfelelő politikák alapján szabályozni a hozzáférést ezekhez.

Rugalmasság

A bővíthető moduláris kialakítás, lehetővé teszi az adminisztrátorok számára a különböző funkciók hozzáadását vagy eltávolítását a tűzfalból. Így az NGFW-k alkalmazkodni tudnak a hálózati igényekhez és a különböző környezetekhez.

Részletesebb naplózás

Az áthaladó forgalom segíti a biztonsági incidensek és anomáliák azonosítását és azok megelőzését.

Egyszerűbb kezelés

Az intuitív grafikus felhasználói felületek könnyebbé teszik az eszköz beállításait és a hálózati forgalom követését.

Végpontvédelem

A végpontvédelem olyan biztonsági megoldás, amely a végpontokat (például számítógépek, laptopok, okostelefonok és táblagépek) védi az internetes fenyegetésekkel szemben. A végpontvédelem célja, hogy megakadályozza a rosszindulatú szoftverek és a malware terjedését, és hogy védje az érzékeny adatokat a kiberbűnözők és a hackerek támadásaitól.

Antivírus védelem

Az antivírus védelem megakadályozza a vírusok, trójaiak és egyéb rosszindulatú szoftverek terjedését a végpontokon.

Tűzfal

A tűzfal védelmet nyújt az adathalász támadások és a rosszindulatú weboldalak ellen.

Hálózati biztonság

A hálózati biztonság lehetővé teszi a hálózati forgalom ellenőrzését, és megakadályozhatja a kiberbűnözők támadásait.

Fájl- és adathasználat ellenőrzés

A fájl- és adathasználat ellenőrzése megakadályozza az érzékeny adatok illetéktelen hozzáférését és azok átvitelét.

Kártékony szoftverek és fenyegetések észlelés

A végpontvédelem lehetővé teszi a kártékony szoftverek és fenyegetések észlelését, figyelmeztet a biztonsági incidensekre.

Védelmi rétegek

A végpontvédelmi megoldások általában több védelmi rétegből állnak, például a tűzfalak, a vírus- és kártevővédelem, a rosszindulatú szoftverek észlelése és eltávolítása, az adatvédelem, a titkosítás és a hálózati biztonság.

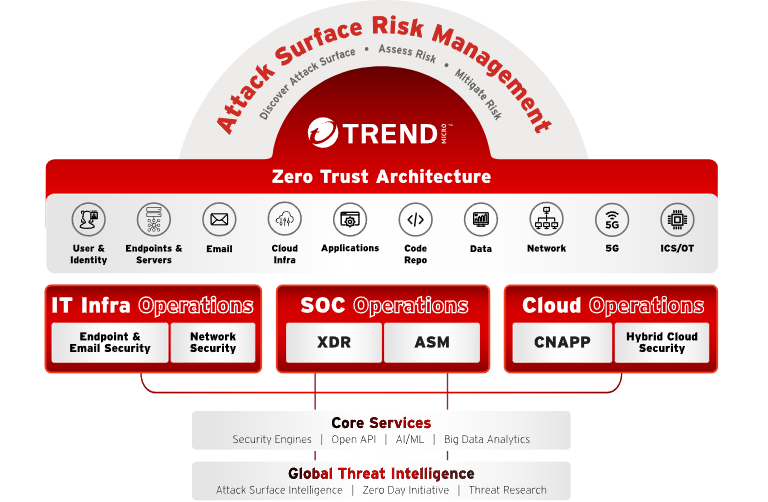

TrendMicro

A TrendMicro egy olyan végpontvédelmi szoftver, amely biztonsági megoldásokat kínál az érzékeny adatok védelmére, a rosszindulatú szoftverek elleni és a kiberbiztonsági fenyegetések kezelésére.

A hagyományos vírusvédelmi megoldások helyett ma már nagyobb fókuszt kapnak a tartalomszűrő, adatszivárgás megelőző, virtualizációs biztonságot támogató alkalmazásai. Innovatív szemlélete segít, hogy folyamatosan szélesítse kínálatát és funkcióit.

Antivírus védelem

Az antivírus védelem megakadályozza a vírusok, férgek, trójaiak és más rosszindulatú szoftverek terjedését a végpontokon.

Tűzfal

A tűzfal védelmet nyújt az adathalász támadások és a rosszindulatú weboldalak ellen.

Hálózati biztonság

A hálózati biztonság lehetővé teszi a hálózati forgalom ellenőrzését, és megakadályozza a kiberbűnözők támadásait.

Végpont-azonosítás és -védelem:

A végpont-azonosítás és -védelem lehetővé teszi a végpontokon futó szoftverek és alkalmazások azonosítását, és segít megakadályozni a rosszindulatú szoftverek és az illegális tevékenységek terjedését.

Kártékony szoftverek és fenyegetések észlelése:

Észleli a kártékony szoftverek és fenyegetéseket, és figyelmeztet a biztonsági incidensekre.

Adatvédelem és titkosítás

A TrendMicro lehetővé teszi az érzékeny adatok védelmét és titkosítását, és segít megakadályozni az illetéktelen hozzáféréseket.

Biztonságos Távmunka

A távmunka a COVID óta jelentősen elterjedt és népszerűsége a járvány csillapodása után sem csökkent. Nem szabad elfelejtenünk, hogy a megfelelő oktatás kulcsfontosságú a biztonságos távmunkához. A dolgozóknak tudniuk kell, hogyan kell biztonságosan használni eszközeiket, hogy milyen óvintézkedéseket kell tenniük a támadásokkal szemben. A biztonságos távmunka feltételeinek kialakításához az alábbiakat érdemes figyelembe venni:

Felhasználói jogosultságok

A felhasználói jogosultságok naprakész kezelése alapkő a távmunkában. Fontos, hogy csak a szükséges felhasználók férhessenek hozzá az érzékeny adatokhoz, és hogy a jogosultságokat rendszeresen ellenőrizzék.

Erős jelszavak használat

Az erős jelszavak használata szintén kulcsfontosságú a biztonságos távmunkához. A jelszavaknak hosszúnak, összetettnek és rendszeresen cseréltnek kell lenniük, melyeket alkalmazásokból is támogathatunk.

Vírusvédelem és tűzfal

A vírusvédelem és tűzfal használata elengedhetetlen a biztonságos távmunkához. Fontos, hogy az alkalmazások és rendszerek naprakészek legyenek, és hogy rendszeresen frissítsék őket.

Titkosított kommunikáció

A titkosított kommunikáció lehetővé teszi az érzékeny adatok védelmét a külső támadásokkal szemben.

VPN használat

A VPN használat biztonságossá teszi a távoli hozzáférést a vállalati hálózathoz.

Rendszeres adatmentés

A rendszeres adatmentés lehetővé teszi az adatok helyreállítását, ha azokat bármilyen okból elveszítenék.

IPSec és SSL VPN

Az IPSec és az SSL VPN két különböző módszer a hálózati biztonság biztosítására. Az IPSec széles körben használt a vállalati környezetben, ahol a felhasználók általában már regisztráltak a rendszerben. Az SSL VPN egy rugalmasabb megoldás, amely lehetővé teszi a testreszabott felhasználói autentikációt és az engedélyezési folyamatokat. A különbségek az alábbi öt területen szemléltetjük:

Protokoll

Az IPSec egy protokoll, amelyet a hálózati rétegben alkalmaznak, míg az SSL VPN egy protokoll, amelyet az alkalmazási rétegben használnak.

Telepítés és karbantartás

Az IPSec-nek szüksége van kliensprogram telepítésére és karbantartására a védelmi célokra, míg az SSL VPN-t csak egy böngészővel lehet elérni, és nincs szükség külön kliensprogram telepítésére.

Felhasználói autentikáció

Az IPSec általában használható vállalati környezetben, ahol a felhasználók általában már regisztráltak a rendszerben, így a felhasználói autentikáció általában előre beállított. Az SSL VPN lehetővé teszi a felhasználói autentikáció és az engedélyezési folyamatok testreszabását

Titkosítás

Az IPSec és az SSL VPN is biztosít titkosítást az adatok védelme érdekében, de az IPSec az egész adatforgalmat titkosítja, míg az SSL VPN csak az adatokat titkosítja, amelyek az interneten keresztül átmennek.

Teljesítmény

Az IPSec általában gyorsabb teljesítményt biztosít, mivel a titkosítást a hardver végzi. Az SSL VPN-t azonban általában a szoftver végzi, és ez lassabb teljesítményt eredményezhet.